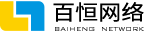

数据安全设计中最关键的一点是理清通信需求。这里所说的通信需求是指要从哪里(源)向哪里(目的)进行怎样的通信(协议)。我们应整理出这项需求的具体内容,并将它们落实到防火墙的安全策略中去。不同的网站有着不同的通信需求,如果通信需求的数量偏少,参考表 1 中的形式进行统一管理,方便日后查询。

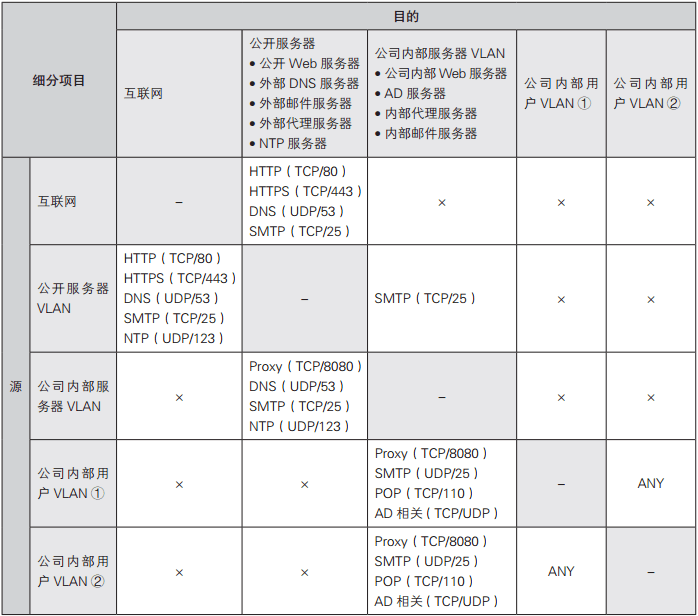

定义安全区域

安全区域指处于同一数据安全水平的 VLAN 群。实际上这个区域要用到一些彼此之间稍有差异的安全策略,所以并不是完全统一的,但将它们粗略地划分一下会让人更容易理解。我们应根据前面理清的通信需求进一步整理出几个不同的数据安全水平,然后将它们分别定义成不同的区域。设计时将各区域明确定义好,将来就不必做大量的设置修改,管理起来会轻松很多。

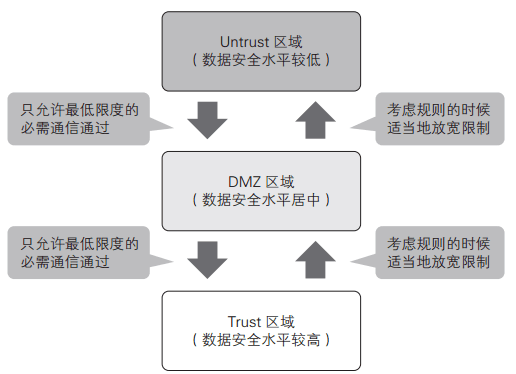

人们一般将数据安全水平分成三个区域来管理,分别是Untrust 区域、DMZ 区域和 Trust 区域,下面就针对这三个区域南昌网络公司小编逐一进行讲解。

(1)Untrust 区域

Untrust 区域位于防火墙外侧,是不可信任的区域。三个区域中数它的数据安全水平最低,不适合配置各种服务器,事实上也绝不能将服务器配置到这里。如果网站需要设置一台在互联

网上公开的服务器,那么我们可以认为 Untrust 区域和互联网就是一回事。防火墙是为了防止系统受到来自 Untrust 区域的网络攻击而存在的。

表1 将通信需求整理成表格,方便日后查询

(2)DMZ 区域

DMZ 区域相当于 Untrust 区域和 Trust 区域之间的一个缓冲层。它的数据安全水平比Untrust 区域高,比 Trust 区域低,恰好位于中间地段。人们在 DMZ 区域配置与 Untrust 区域直接进行交互的公开服务器,如公开 Web 服务器、外部 DNS 服务器、代理服务器等。由于不特定的大量用户会来访问这些服务器,所以从数据安全的角度来说,公开服务器是非常危险的,有可能受到形形色色的恶意攻击甚至遭到劫持。不怕一万,就怕万一,为了将不良影响降到最低程度,我们要控制它和Trust区域之间的通信。

(3)Trust 区域

Trust 区域位于防火墙内侧,是可以信任的区域。三个区域中数它的数据安全水平最高,我

们应不惜一切代价去保护它。非公开服务器和公司内部用户都配置在这个区域里。

图2 定义安全区域

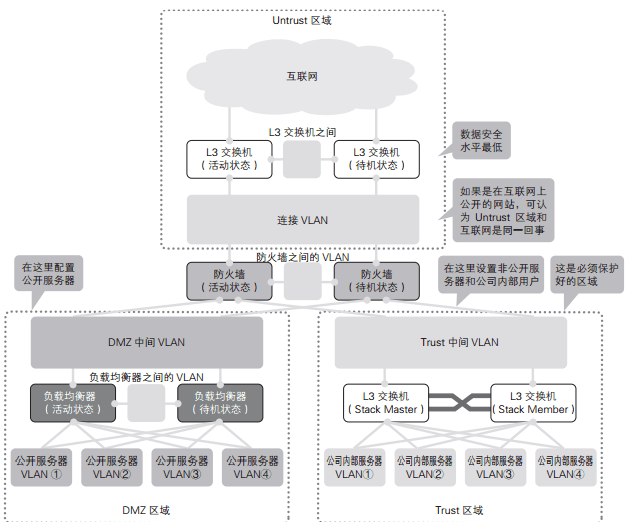

将通信要素分组管理

理清需要怎样的通信之后,我们应该提取出其中的要素(IP 地址、网络、协议等),并对这些要素进行分组管理。乍一看这项工作没有任何意义,但实际上它对今后的运行管理起着非常重要的作用。

提取要素并进行分组管理,这听起来也许有些复杂。为了帮助大家理解这一步骤,下面举一个网络设计中十分常见的例子来说明。假设 Trust 区域中有五个公司内部用户 VLAN,而我们需要允许它们通往互联网(Untrust 区域)的所有通信。这时候,一般人都会想到这个办法:将这五个公司内部用户 VLAN 定义成网络对象,然后制定五个访问控制的策略。但是这个办法有一个缺点,那就是每增加一个用户 VLAN,就要相应地增加一个访问控制策略,这会导致运行管理效率低下。我们不妨换一个思路,将五个公司内部用户 VLAN 定义成一个组,然后允许该用户 VLAN 组通往互联网的所有通信。这样,即使用户 VLAN 不断增加,我们也只需在该组中添加新的网络对象即可,不必一个个地去制定访问控制的策略。访问控制策略越少就越容易管理,因此,我们应该充分利用分组这个办法来实现高效的运行管理。

图3 通过分组管理简化规则

分组管理中有两个容易被忽视的重要环节,那就是设置时要用到的对象名称和组名。我们应预先设计好明白易懂的命名规则,这对今后的管理大有裨益,也能帮助未来接替的管理人员

迅速掌握情况。选择合适的访问控制策略理清通信需求并分好组之后,我们就要决定合适的访问控制策略了,具体说来就是要决定允许哪些通信、拒绝哪些通信以及允许的话要允许多少、拒绝的话拒绝多少通信。如果只允许最低限度的必需通信当然会很安全,但这种情况的管理会非常麻烦。数据安全水平和运行管理的作业时间基本上是成正比的,前者越高,后者就越长。因此我们需要综合考虑多方因素,选择整体上比较均衡的策略。

一般说来,如果通信的方向是从数据安全水平较低的区域到较高的区域(例如从 Untrust 区域到 DMZ 区域或从 DMZ 区域到 Trust 区域),我们只能允许最低限度的必需通信通过,如果是相反方向的通信则可以适当地放宽限制。

图 4 如果通信的方向是从数据安全水平较低的区域到较高的区域,只能允许最低限度的必需通信通过

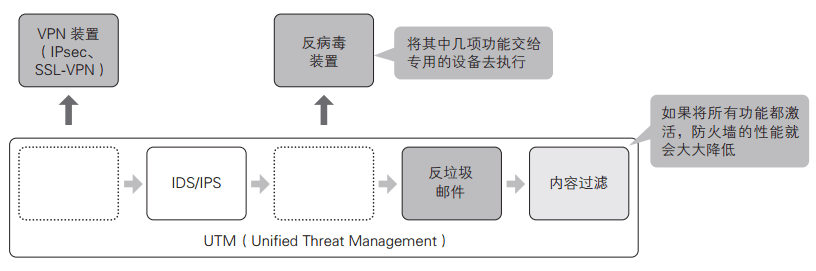

2、通过多级防御提高安全系数

最近的防火墙新增了不少功能,如果光是翻看使用手册,简直会让人以为防火墙是无所不能的。不过,防火墙的监控对象毕竟仅限于那些要经过防火墙的通信,人们也不可能将所有的

功能都集中在防火墙身上,所以我们应该做的是将防火墙和专用的设备、专用软件搭配使用以形成多级防御,保护系统不受侵害。多级防御是数据安全的根本原则,在这方面我们绝不能马虎行事、掉以轻心。

仔细斟酌需要使用哪些功能

前面已经提到过,最近出现了一种 UTM 形式的新型防火墙,兼具多种功能。然而这种防火墙是一把双刃剑,功能太多以至于性能极其低下。在某些场合,和只作通信控制时的吞吐量相比,这种防火墙在所有功能都被激活时的吞吐量仅为前者的十分之一。无论是什么设备都有自己的强项和弱项,我们不能将所有的功能都交给 UTM 防火墙去实现,而应该找出最适合它去执行的功能,不足之处则让专用的设备和专用软件去弥补,将它们混搭使用以达到博采众家之长的目的。

另外,在选择功能的时候还应该考虑该功能以往的实际使用情况如何。如果不加调查就启用新增的功能,很可能会遇到重大缺陷,最终导致宕机。对于系统来说稳定性是最重要的,所以我们必须谨慎启用新功能,务必在弄清它们的实际使用情况是否值得信任之后再作决定,以免沦为无畏的牺牲品。

图5 将不同的功能混搭使用

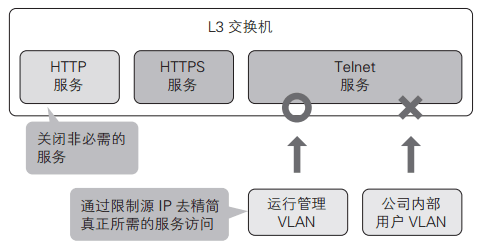

3、默认启动的服务应控制在最小范围内

网络设备的默认设置会启动很多服务,这可能会导致设备容易受到恶意攻击。例如,在某公司的交换机和路由器中,管理方面的一些服务是默认为开启的,包括 HTTP 服务和 Telnet服务等,因此 HTTP 访问和 Telnet 访问都不会受到阻碍,然而这也导致了这些设备易受攻击的一面。为了规避这类风险,我们应将启动的服务控制在所需的最小范围内,保护设备不受恶意攻击。当然,从管理的角度上看有些服务是不可关闭的,遇到那样的情况,我们应该对能够访问的网络进行限制,将可能发生的不良影响控制在最小范围之内。

图6 默认启动的服务应控制在最小范围内

本文仅限内部技术人员学习交流,不得作于其他商业用途.希望此文对广大技人员有所帮助。原创文章出自:南昌网站制作公司-百恒网络

十余年专注于网站建设_小程序开发_APP开发,低调、敢创新、有情怀!

十余年专注于网站建设_小程序开发_APP开发,低调、敢创新、有情怀!